Как посмотреть файлы на компьютере с другого компьютера анонимно

Защита конфиденциальных данных и анонимность в интернете

Анонимное использование интернета [ править ]

Зачем нужна анонимность? [ править ]

Программы для работы с интернетом [ править ]

Открытые браузеры [ править ]

- Mozilla Firefox Mozilla Suite SeaMonkey K-Meleon Chromium (не путать с закрытым Google Chrome). Lynx Pale Moon Konqueror Html Viewer 3

- Free Download Manager (Windows) (в составе имеются FTP — и Bittorrent-клиенты). uGet (Windows/Linux) (исходный код). wxDownload Fast (Windows/Linux) (исходный код).

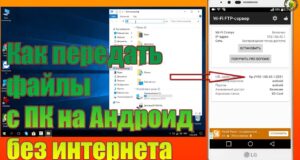

Открытые FTP-клиенты [ править ]

Открытые файлообменные клиенты [ править ]

Открытые IRC-клиенты [ править ]

Открытые программы для мгновенного обмена сообщениями и IP-телефонии [ править ]

Открытые клиенты групп новостей [ править ]

Открытые программы для работы с электронной почтой [ править ]

Повышение анонимности и безопасности браузеров [ править ]

Mozilla Firefox [ править ]

Расширения [ править ]

Настройки [ править ]

Общие советы [ править ]

Установка и использование Pidgin + OTR [ править ]

Защита электронной почты (криптография с открытыми ключами) [ править ]

Программы сетевого общения (Instant Messengers и чаты) [ править ]

Miranda IM имеет модули для шифрования сообщений: MirOTR, New_GPG, SecureIM.

Программы и сервисы анонимного получения и чтения сообщений электронной почты [ править ]

Анонимные электронные деньги [ править ]

- Bitcoin — наиболее ликвидная и популярная на данный момент криптовалюта. Litecoin — популярная криптовалюта, задумывавшаяся как эволюция Bitcoin. Иные криптовалюты (обратите внимание — Onecoin не криптовалюта, а мошенническая схема Понци).

Правила предосторожности и ошибки, ведущие к нарушению анонимности [ править ]

Анонимная и неанонимная сетевая активность [ править ]

Лингвистический анализ [ править ]

Примеры случаев ущемления свободы слова [ править ]

Распределённая анонимная сеть Tor [ править ]

Устройство [ править ]

Сравнение сети Tor с другими системами и анонимными прокси [ править ]

Установка и использование [ править ]

Смысл установленных программ следующий:

Настройка браузера Mozilla Firefox [ править ]

Настройка почтового клиента Mozilla Thunderbird [ править ]

После завершения окно опций может выглядеть как на иллюстрации.

Настройка виртуальной частной сети Hamachi [ править ]

Настройка софтфона Skype [ править ]

Настройка сервера Tor и дополнительные опции [ править ]

- Configuring a Tor relay Tor: Bridges — Настройка Tor-бриджей. Setting up a Tor server — Настройка сервера Tor на Debian. Анонимизируем свою работу в Internet с помощью Tor — Инструкция по безопасным настройкам Tor в Linux. Установка Tor сервера на FreeBSD, TORифицируем FreeBSD HOWTO Anonymity with Tor and Privoxy — Установка Tor с Privoxy на Gentoo.

Опасность утечки данных по вине программ [ править ]

Ограничения и недостатки сети Tor [ править ]

Этика использования сети Tor [ править ]

I2P (Invisible Internet Project) [ править ]

Обзор [ править ]

Особенности сети [ править ]

Основные приложения, доступные для использования внутри сети I2P [ править ]

Ресурсы I2P [ править ]

Предотвращение утечки конфиденциальных данных на устройствах хранения [ править ]

Устройства хранения, файловые системы, уязвимости [ править ]

Определения ключевых понятий, используемых в последующих главах:

Шифрование на лету. TrueCrypt [ править ]

Предисловие [ править ]

Шифрование на лету [ править ]

Установка TrueCrypt [ править ]

Первые шаги в TrueCrypt: создание файла-контейнера тома [ править ]

Первые шаги в TrueCrypt — использование созданного тома [ править ]

TrueCrypt — шифрование устройства [ править ]

Тома TrueCrypt — сравнение контейнера и устройства и общие замечания [ править ]

TrueCrypt — убедительная отрицаемость [ править ]

TrueCrypt — скрытые тома (hidden volumes) [ править ]

Следующие шаги похожи на соответствующие шаги при создании обычного тома — Настройки Шифрования, Размер Тома, Пароль доступа к тому, Форматирование тома.

TrueCrypt — возможные уязвимости и «подводные камни», методы предотвращения [ править ]

Утечка данных на незащищенные области дисков [ править ]

Файлы подкачки, предотвращение утечек [ править ]

Предотвращение утечек в файле hiberfil. sys [ править ]

Отключение Восстановления Системы (System Restore) [ править ]

TrueCrypt — Ключ-файлы [ править ]

TrueCrypt — смена паролей и ключ-файлов тома [ править ]

Удаление информации без возможности восстановления [ править ]

Far [ править ]

Eraser [ править ]

Eraser работает под Windows 95, 98, ME, NT, 2000, XP и под DOS.

Инсталлятор программы Eraser можно скачать на сайте разработчика в разделе файлов.

Настройка ОС и защитные меры общего характера [ править ]

Настройка ОС, выключение нежелательных функций [ править ]

Брандмауэр (Firewall) [ править ]

Угроза проникновения на компьютер программ слежения и другого вредоносного кода (черновик) [ править ]

Предосторожности и рекомендации для избежания заражения (черновик) [ править ]

Пароли [ править ]

Выбор хорошего пароля [ править ]

Программы для хранения и автоматического ввода сложных паролей [ править ]

Инструменты для проверки защищенности системы вручную [ править ]

Disk Investigator [ править ]

Wireshark (Ethereal) [ править ]

Filemon [ править ]

Regmon [ править ]

Autoruns [ править ]

Process Explorer [ править ]

Приложение: Словарь терминов [ править ]

Timing-атака [ править ]

См. также [ править ]

Примечания [ править ]

Дальнейшее чтение [ править ]

Руководства и книги [ править ]

- Digital Security and Privacy for Human Rights Defenders (частично переведена на русский язык) Сборник русскоязычных статей, посвященных анонимности в сети Вопросы и ответы по безопасности данных в WWW Компьютерная безопасность для либертарного активиста

- Улучшение системы защиты Windows XP

- Руководство по настройке различных сетевых программ для анонимной работы через Tor (англ.) Скрытое использование сети Интернет. Система Tor — Подробная инструкция по настройке сети Tor и работе с ней сторонних приложений

- TrueCrypt — Документация — Руководство начинающего

Форумы [ править ]

Порталы [ править ]

- privacy. hro. org (ссылка недействительна) — Приватность, неприкосновенность личных данных в сети anonimaiser. com — Список популярных веб-прокси. О проекте. Вопросы-ответы. (рус.) mrchameleon. ru — Список бесплатных прокси-серверов (рус.)

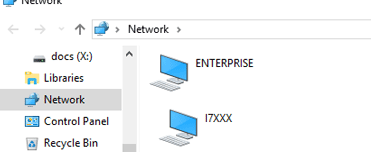

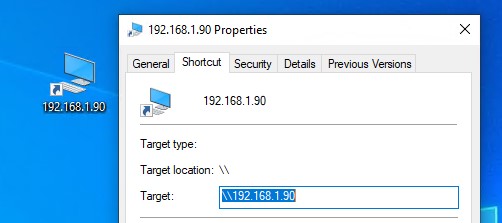

Windows не видит компьютеры в сетевом окружении

05.04.2022

Itpro

Windows 10, Windows 11

Комментариев 139

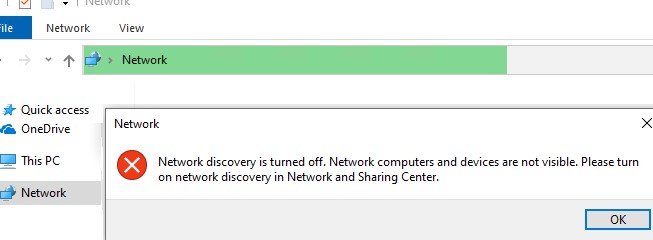

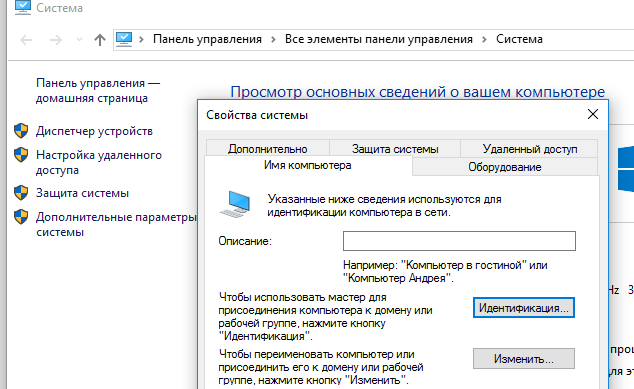

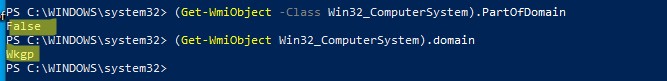

Не отображаются компьютеры Windows в сетевом окружении рабочей группы

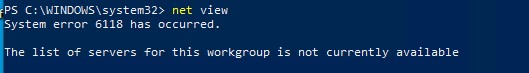

Недоступен список серверов для этой рабочей группы.

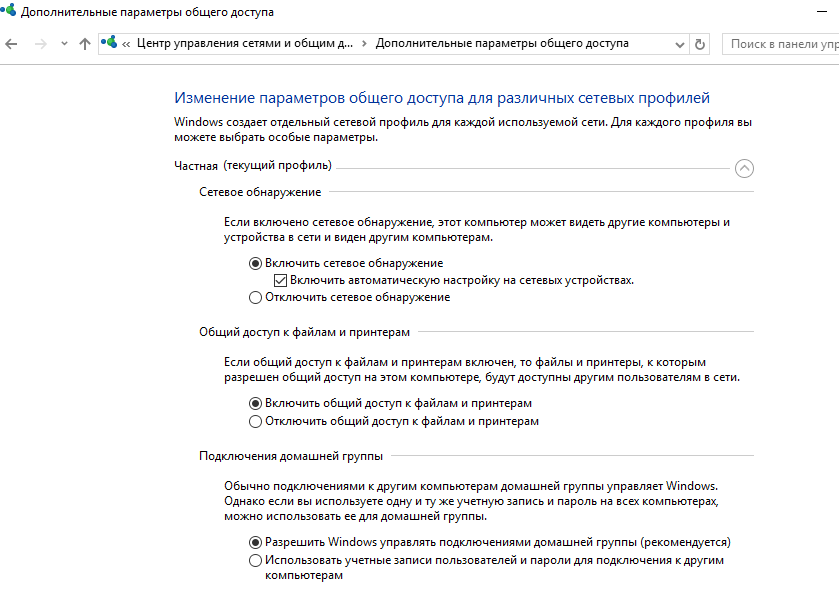

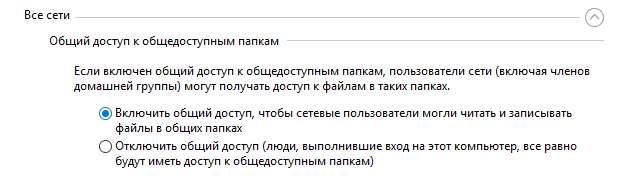

Затем в профили Все сети (All networks) активируйте опции:

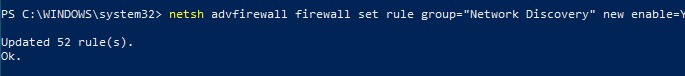

Netsh advfirewall firewall set rule group=»Network Discovery» new enable=Yes

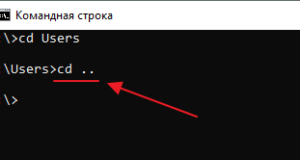

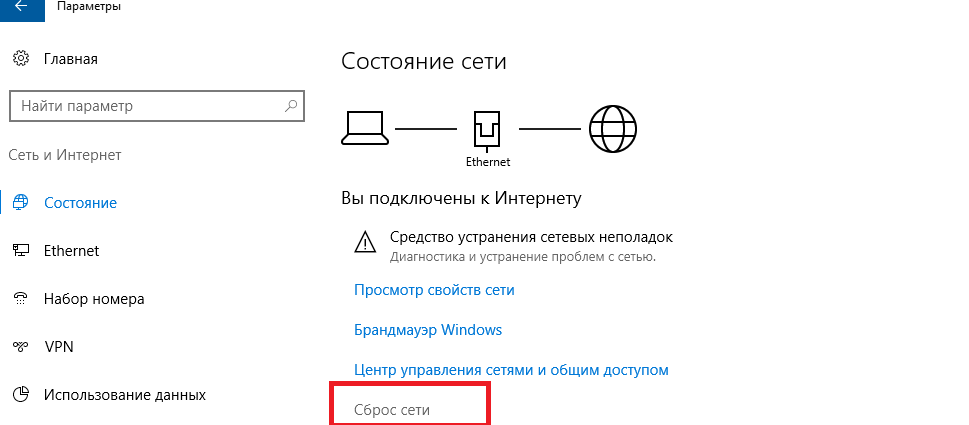

Сбросить сетевые настройки и правила файервола можно командами:

Netsh int ip reset reset. txt

Netsh winsock reset

Netsh advfirewall reset

После чего нужно перезагрузить компьютер.

Откройте консоль Services. mcs:

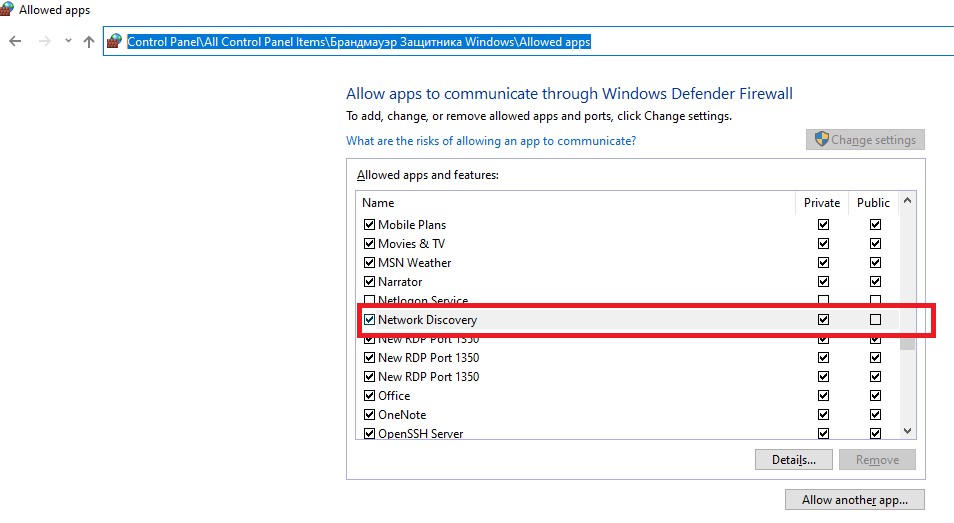

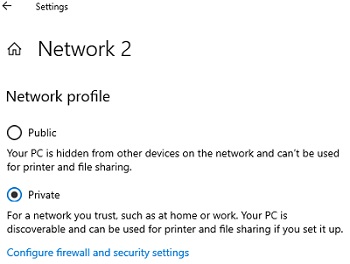

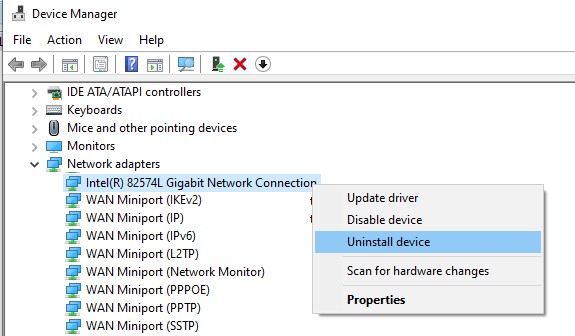

Включить сетевое обнаружение в Windows 10 и 11

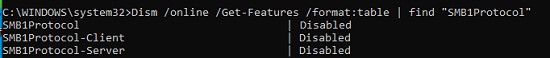

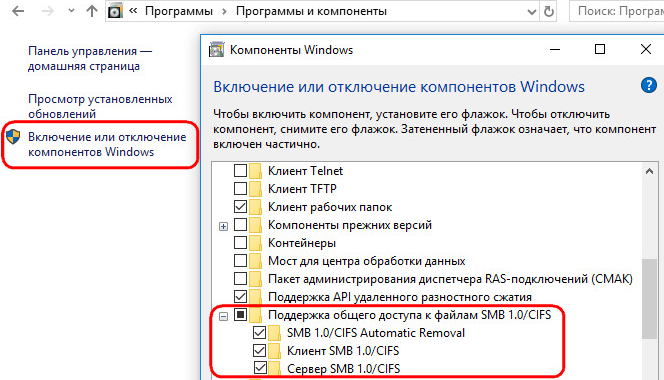

SMB 1.0 и проблемы с Master Browser в Windows 10

Проверьте статус протокола SMBv1 можно с помощью команды:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

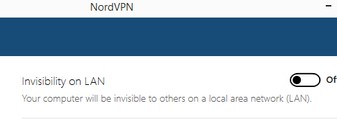

Этот компьютер и будет у вас главным обозревателем сети (Master Browser).

Windows 10 не видит сетевые папки

Источники:

Https://ru. wikibooks. org/wiki/%D0%97%D0%B0%D1%89%D0%B8%D1%82%D0%B0_%D0%BA%D0%BE%D0%BD%D1%84%D0%B8%D0%B4%D0%B5%D0%BD%D1%86%D0%B8%D0%B0%D0%BB%D1%8C%D0%BD%D1%8B%D1%85_%D0%B4%D0%B0%D0%BD%D0%BD%D1%8B%D1%85_%D0%B8_%D0%B0%D0%BD%D0%BE%D0%BD%D0%B8%D0%BC%D0%BD%D0%BE%D1%81%D1%82%D1%8C_%D0%B2_%D0%B8%D0%BD%D1%82%D0%B5%D1%80%D0%BD%D0%B5%D1%82%D0%B5

Https://winitpro. ru/index. php/2018/04/23/windows-10-ne-vidit-kompyutery-v-setevom-okruzhenii/